На основании определения, данного Федеральным законом от 27 июля 2006 г. №149-ФЗ "Об информации, информационных технологиях и о защите информации", информационные системы включают в себя:

– Государственные информационные системы (ГИС) – это федеральные информационные системы и региональные информационные системы, созданные на основании соответствующих федеральных законов, законов субъектов Российской Федерации, на основании правовых актов государственных органов;

– Муниципальные информационные системы (МИС) – информационные системы, созданные на основании решений органов местного самоуправления.

– Иные информационные системы.

Требования, предъявляемые к защите информации в ГИС и МИС, регламентируются Федеральным законом от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации» и Приказом ФСТЭК России от 11.02.2013 №17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

Класс защищенности информационной системы определяется в соответствии с таблицей:

В случае, если корпоративная ИС взаимодействует с ГИС, она, согласно Приказу ФСТЭК №17, должна иметь аттестацию и использовать только средства защиты информации (СЗИ), которые имеют действующие сертификаты ФСТЭК или ФСБ.

Согласно п.13 Приказа №17 ФСТЭК, для обеспечения защиты информации, содержащейся в информационной системе, проводятся следующие мероприятия:

– формирование требований к защите информации, содержащейся в информационной системе;

– разработка системы защиты информации информационной системы;

– внедрение системы защиты информации информационной системы;

– аттестация информационной системы по требованиям защиты информации (далее – аттестация информационной системы) и ввод ее в действие;

– обеспечение защиты информации в ходе эксплуатации аттестованной информационной системы;

– обеспечение защиты информации при выводе из эксплуатации аттестованной информационной системы или после принятия решения об окончании обработки информации.

Этап формирования требований к защите информации включает в себя выполнение следующих задач:

– Исследование и сбор исходных сведений об информационной системе, ее характеристиках, структуре, составе, организационно-распорядительной и эксплуатационно-технической документации, а также о реализуемых мероприятиях по обеспечению безопасности информации.

– Классификация информационной системы. В соответствии с требованиями Приказа ФСТЭК России от 11.02.2013 № 17, оценивается степень возможного ущерба от нарушения безопасности информации (конфиденциальности, целостности, доступности), уровень значимости информации, масштаб системы.

– Разработка модели нарушителя и угроз безопасности информации ГИС.

– Определение перечня мер обеспечения безопасности, которые должны быть реализованы.

На основании проведённого аудита предполагается проведение работ по проектированию системы защиты информации ГИС, внедрение разработанной системы защиты информации и последующая аттестация информационной системы на предмет её соответствия Национальному стандарту РФ ГОСТ РО 0043-003-2012 «Защита информации. Аттестация объектов информатизации. Общие положения».

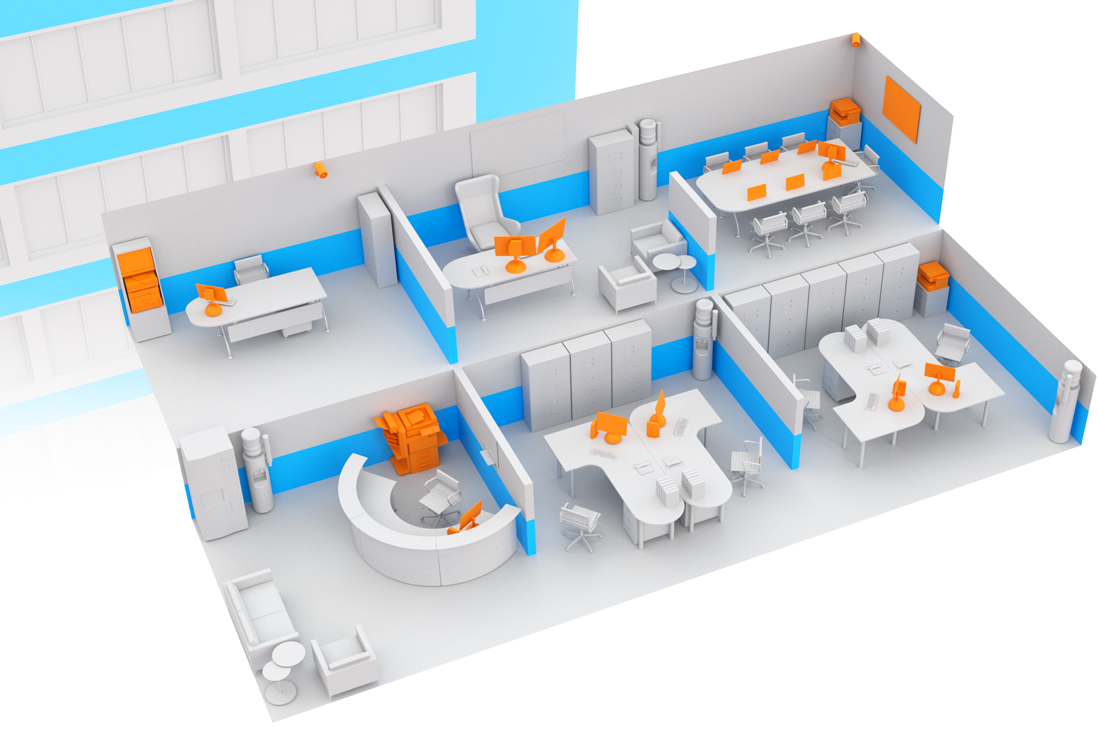

Хочется отметить, что ещё в процессе проектирования информационных систем подчас недооценивается фактор важности защиты рабочих мест сотрудников. А ведь именно рабочее место является «точкой входа» в информационную систему, и, по статистике, около 60% инцидентов связано именно с компрометацией рабочих мест. Формально, навесив сертифицированные СЗИ на обычный персональный компьютер, все требования нормативных документов можно выполнить, однако стоит ли говорить о правильности такого подхода?

В ГИС, если она, конечно, не вновь созданная, уже имеется парк компьютеров сотрудников, приобретённых в разное время и являющий собой разнообразие различных аппаратных платформ. Кто и когда должным образом проводил тестирование ВСЕХ типов рабочих станций со ВСЕМИ аппаратными и программными СЗИ, которые планируется применять в проекте? Знаем по опыту, что даже заработавшая с ходу на пилотном тестировании пара новой модели ТОНК и (к примеру) АПМДЗ, может через некоторое время потребовать дополнительных работ по взаимной адаптации. То же касается и программных решений.

На каком стандартном системном блоке можно обеспечить физическую целостность доверенной среды внутри компьютера? Датчик вскрытия корпуса собственной разработки ТОНК решает эту задачу, будучи интегрирован в устройство уже на стадии производства.

На сегодняшний день в качестве не формального, а именно необходимого подхода к защите рабочих мест в ГИС видится закладка уже на стадии проектирования программно-аппаратных комплексов (ПАК) на основе защищённых тонких клиентов или высокопроизводительных рабочих станций, содержащих необходимый функционал по защите информации в соответствии с классом защиты ГИС, в зависимости от значимости обрабатываемой в ней информации и масштаба ГИС.

В приведённых нами на сайте примерах решений для защиты рабочих мест информационных систем могут применяться сертифицированные ПАК на основе различных моделей ТОНК, в зависимости от требований, основанных на применяемом программном обеспечении, реализуемых задачах, используемых внешних устройствах и других факторах. Такие устройства как ТОНК SB300 в некоторых случаях и вовсе являются безальтернативными.

Наиболее показательным примером создания рабочих мест для ГИС может служить разработка ПАК для ФГИС ЕГР ЗАГС на основе терминальных компьютеров ТОНК 1400S с датчиком вскрытия.

Многообразие аппаратных платформ, производимых ТОНК, позволяет создавать ПАК для защиты информации в ГИС любого класса защищённости. Если вам необходимо выполнить все требования регуляторов и Федерального законодательства по защите рабочих мест в ГИС или взаимодействующей с ней информационной системой, требования по защите персональных данных, обратитесь к нам по адресу sales@tonk.ru или телефонам, указанным на сайте. Наши специалисты в кратчайшие сроки предложат вам верное решение.